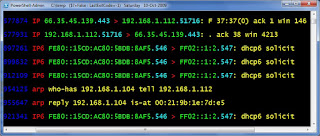

WinDump Color Highlighting PowerShell Script

WinDump.exe is a free command-line packet sniffer and protocol analyzer for Windows (similar in command-line options to tcpdump for UNIX/Linux). Staring at the output of WinDump for hours can cause eye strain, especially when sniffing in verbose mode or when showing the output on a projector to an audience. Sniff.ps1 is a PowerShell script which will colorize the fields of WinDump output and insert zero or more blank lines in between each line of output for readability. Get the Sniff.ps1 script from the SEC505 scripts zip file in the Downloads area of this blog (look in the Day6-PowerShell folder), it's in the public domain. To have the script simply guess which network adapter to listen on and start sniffing: sniff.ps1 To have the script ask you which network adapter to use: sniff.ps1 -ask To add one or more blank lines in between each line of output (nice for teaching): sniff.ps1 -spacing 1 To specify additional WinDump command-line options ( -options